Любое устройство, оснащённое датчиками, может собирать чрезмерную информацию о своём владельце, а любое устройство, подключенное к интернету, может передавать собранные данные третьим лицам. Формально производитель должен предупреждать об этом своих клиентов, но на деле всё сводится к нескольким строчкам в конце договора. Специалисты из Фонда электронных рубежей проверили, какие именно данные собирают умные звонки Ring и с кем компания делится полученной информацией.

Сторонние трекеры в умных звонках:

Как гаджеты, созданные для безопасности, следят за своими владельцами?

Умный звонок – это не просто устройство, позволяющее вам следить за тем, что происходит вокруг вашего дома пока вас нет. Во многом такие гаджеты существенно облегчают работу маркетологов и социологов, ведь с информацией, которая им доступна, даже опросы теперь проводить необязательно, ведь производители умных звонков вполне могли бы воспользоваться вашим устройством для того, чтобы лучше узнать свою аудиторию.

Фонд электронных рубежей (Electronic Frontier Foundation, EFF) проверил приложение для управления умным звонком Ring от Amazon (Ring doorbell app для Android, – прим.) и обнаружил в его коде множество скрытых трекеров, с помощью которых компания собирает огромные массивы личной информации своих клиентов, а затем передаёт их четырём ведущим аналитическим и маркетинговым компаниям. Какие именно данные попадаю к ним в руки? Имена владельцев устройств, их IP-адреса, информация об их мобильном операторе, уникальные идентификаторы клиента, данные от многочисленных датчиков, установленных в устройстве, а также информация о платежах.

Основная опасность заключается ещё и в том, что объединив даже часть этих данных, можно сформировать уникальный и предельно точный портрет абсолютно любого пользователя. И сделать это может абсолютно любая компания, получившая доступ хотя бы к части полученной таким способом информации. Собранные данные – это своего рода ваш уникальный цифровой отпечаток. По нему сторонние компании смогут безошибочно идентифицировать вас даже в других приложениях. Соглашаясь на сбор подобных данных, вы по сути предоставляете компании возможность следить за каждым вашим шагом. Всё, что вы делаете онлайн, могут взять на заметку. Причём в случае с Ring никто даже не уведомляет пользователей о сборе столь деликатной информации и уж тем более не спрашивает на это разрешения. Пользователи попросту не знают о том, что происходит за их спиной. Даже если эта информация используется именно так, как заявляет производитель (в большинстве случаев – в «маркетинговых целях»), подобная практика может привести к серьёзным социальным последствиям.

Ring стремятся избегать серьёзной критики и использует максимально безопасную для себя бизнес-модель: они создают ощущение безопасности и защищённости, попутно торгуя вашими данными. А параллельно они развёртывают внушительную сеть наблюдения, которую (разумеется, за вознаграждение) можно открыть и для правоохранительных органов. Многим подобное взаимодействие с полицией внушает доверие, однако на деле это лишь иллюзия безопасности: подобные устройства изначально работают неправильно и вместо того, чтобы защищать неприкосновенность личной жизни своих владельцев, они наоборот следят за ними, а затем передают собранные данные посторонним. Не стоит забывать и о том, что любое устройство может быть взломано и использовано для слежки напрямую, на что уже ни раз указывали эксперты.

Результаты

Мы протестировали приложение Ring для Android версии 3.21.1 и выявили передачу личных данных следующим сайтам: branch.io, mixpanel.com, appsflyer.com и facebook.com. Например, Facebook, благодаря GraphAPI, знает, когда вы открываете или наоборот закрываете приложение. Кроме того, в Facebook передаются данные о вашем часовом поясе, модели вашего устройства, языке, на котором устройство работает, разрешение экрана и ваш уникальный идентификатор (anon_id), который сохраняется даже в случае сброса рекламного идентификатора на уровне операционной системы. Эти данные отправляются в Facebook даже в том случае, если у вас вообще нет учётной записи на сайте.

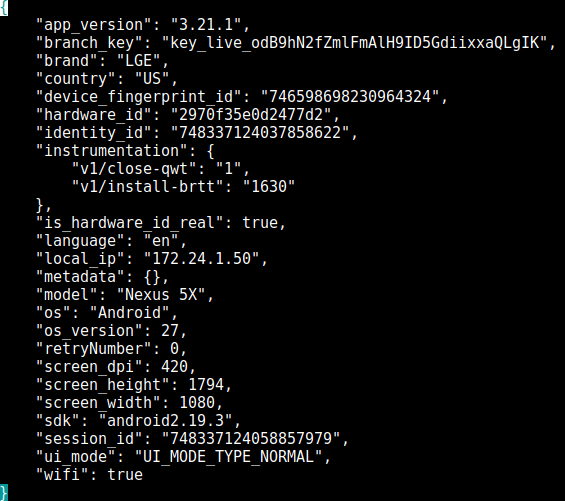

Branch также получает от вашего устройства ряд уникальных идентификаторов (device_fingerprint_id, hardware_id, identify_id), IP-адрес вашего устройства, информацию о его модели и разрешении экрана.

AppsFlyer (ещё одна компания, занимающаяся большими данными и ориентированная в первую очередь на мобильные устройства) также имеет доступ к широкому спектру информации: например, AppsFlyer знает, когда вы запускали приложение или заходили в раздел «Соседи». Кроме того, у компании есть доступ к информации о вашем мобильном операторе и о том, когда вы установили и впервые запустили приложение для своего умного дверного звонка. Если вы самостоятельно установили приложение, AppFlyer узнает, откуда именно вы его скачали. Также компания проверяет, были ли установлены другие её приложения (что во многом напоминает поведение некоторых вирусов). В прочем, производители устройств довольно часто компенсируют затраты на производство продажей данных своих клиентов. Если вас такой расклад не устраивает, можете ознакомиться с петицией Privacy International, адресованной компании Google. Наш фонд, к слову, уже успел под ней подписаться.

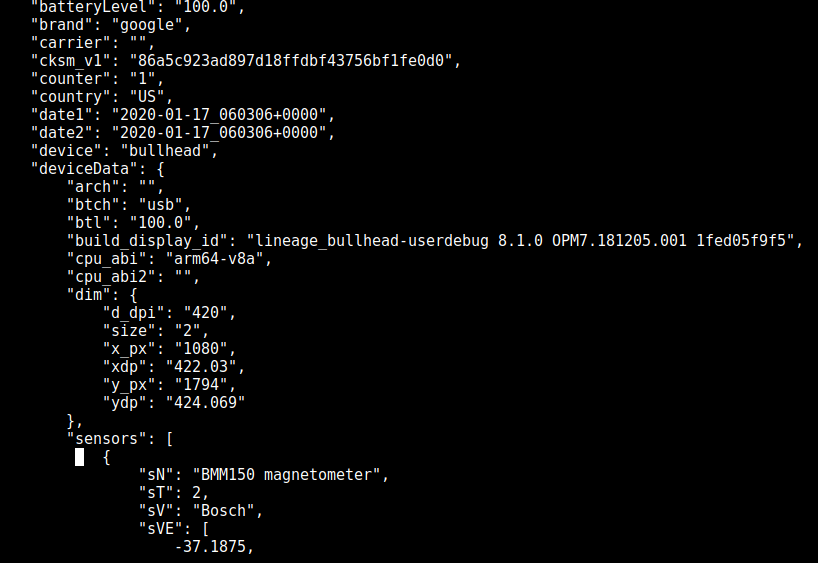

Однако наибольшее опасение вызывает тот факт, что помимо столь деликатных данных AppFlyer получает и доступ датчикам, установленным в вашем устройстве (по крайней мере, во время тестов мы заметили соответствующие запросы к магнитометру, гироскому и акселерометру). Теоретически, откалибровать настройки датчиков им тоже под силу.

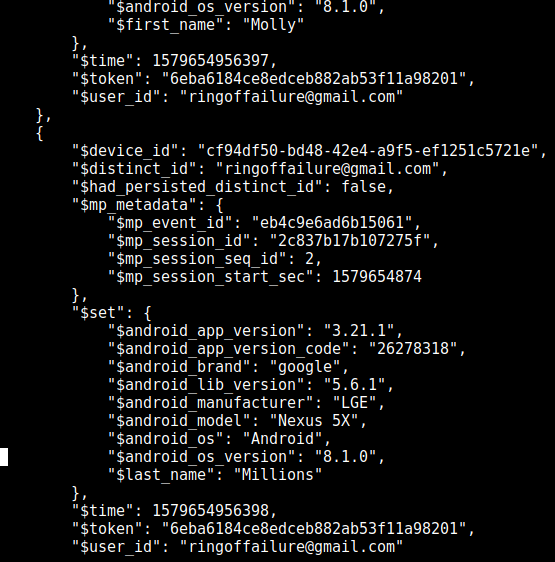

Однако MixPanel получает от Ring ещё больше конфиденциальной информации: реальные имена пользователей, адреса их электронной почты, версия установленной операционной системы, настройки приложений, информация об оставшемся на устройстве пустом пространстве и о том, включён ли в данный момент Bluetooth. Кстати, MixPanel даже упоминается в документах, которые производитель устройства предоставляет своим клиентам. Формально вас действительно предупреждают о том, что ваши данные могут быть переданы MixPanel, но никто не предупреждает вас о том, какие именно данные попадут в распоряжение компании, которая вообще не имеет никакого отношения к работе вашего устройства. По крайней мере, ни один из тех трекеров, о которых мы упомянули выше, в документах компании не упоминался.

Также умный звонок, который мы проверили, передавал данные и в принадлежащую Google службу регистрации аварий Crachalytics, однако какие именно данные и в каких объемах, установить так и не удалось.

Методология

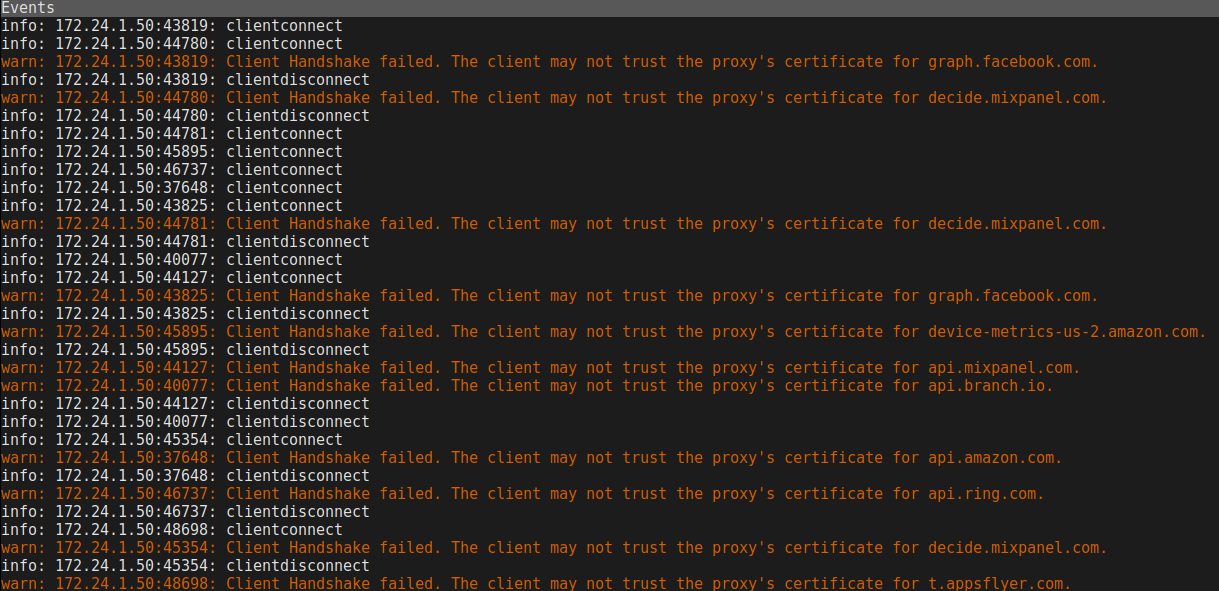

Весь трафик, который нам удалось засечь, передавался по зашифрованному HTTPS-каналу, что существенно затрудняет анализ данных, которые производитель передаёт третьим лицам, но не делает его невозможным вовсе. В данном случае, это существенный удар по безопасности и конфиденциальности владельцев подобных устройств.

Для анализа https-соединения мы использовали mitmproxy. Благодаря корневому сертификату x509, установленному на уровне ОС, нам удалось перехватить исходящий с нашего устройства трафик. Ну а для того, чтобы отделить трафик, генерируемый приложением Ring, от активности других приложений, мы установили файрвол AFWall+. К сожалению, не всё прошло так гладко, как нам бы хотелось…

Приложение Ring игнорирует список корневых сертификатов ОС. Это довольно популярная мера безопасности, гарантирующая, что даже в случае неправильного использования сертификатов на уровне устройства https-трафик останется нескомпрометированным. Однако в нашем случае это существенно осложняет работу исследователей, которым необходимо расшифровать исходящий трафик и проверить, какие именно данные передаются сторонним сервисам.

Так что для того, чтобы внедрить в код Ring сертификат безопасности mitmproxy, нам пришлось воспользоваться фреймворком Frida. И лишь после всех этих манипуляций нам всё-таки удалось получить доступ к исходящему трафику Ring.

Выводы

Ring заявляет, что их основной приоритет – безопасность и конфиденциальность их пользователей, однако на деле мы видим, что это абсолютно не так. К тому же мы уже сталкивались с довольно частыми утечками пользовательских данных, вину за которые компания пыталась переложить на самих пользователей. Есть ли у нас основания полагать, что в этот раз компания ответственнее подойдет к вопросу хранения столь деликатных данных?

Тот факт, что Ring предоставляет неподотчётным ей компаниям столь деликатную информацию о своих клиентах, выходит за все допустимые рамки. Это банальное неуважение к клиенту: данных, которыми приложение для управления звонком от Ring делится с партнёрами компании, вполне достаточно для того, чтобы отследить активность пользователя и в других приложениях. Фактически система, созданная для охраны вашего дома, тайком следит за его обитателями, а затем передаёт собранные данные посторонним. А ведь компании вроде Mixpanel знают даже как вас зовут и каким электронным адресом вы пользовались при создании аккаунта! Да, Ring действительно предупреждает своих клиентов о том, что устройство может собирать какие-то данные, которые впоследствии могут быть переданы третьим лицам. Но упоминается это лишь вскользь и без каких-либо подробностей.

С результатами mitmproxy можно ознакомится здесь:

Уильям Бадингтон,

старший технолог

Фонда электронных рубежей